La sécurité de l'information peut sembler être une préoccupation moderne, mais depuis que la civilisation existe, il est nécessaire d'empêcher que des informations sensibles ne tombent entre de mauvaises mains. La cryptographie a toujours joué un rôle crucial ici, car ceux qui détiennent les informations les chiffrent pour contrôler qui peut les lire, tandis que ceux qui veulent les informations trouvent de nouvelles façons de casser le code.

Les débuts de la cryptographie

La cryptographie remonte à l'Antiquité. Dès 2 000 av. J.-C., les Égyptiens utilisaient des systèmes complexes et cryptiques de hiéroglyphes pour décorer les tombes, non pas tant pour en dissimuler le sens que pour rendre leurs nobles décédés plus énigmatiques. Il existe également des preuves que les Mésopotamiens cryptaient le texte cunéiforme pour cacher des informations, tandis que les Hébreux du 5ème siècle avant JC utilisaient chiffres simples, en substituant la dernière lettre de l'alphabet à la première, l'avant-dernière à la seconde, et tout le long du doubler. Les Spartiates de la même époque ont imaginé un système ingénieux, écrivant des messages sur de fines feuilles de papyrus, enroulées autour d'un bâton ou "scytale". La feuille serait déballée, cryptant le message, et elle ne pourrait être déchiffrée qu'enroulée une fois de plus autour d'un scytale de même diamètre. Cela a permis aux Spartiates d'envoyer et de recevoir des plans militaires secrets en toute confidentialité.

Avec le temps, les méthodes sont devenues plus sophistiquées. Au IIe siècle av. J.-C., le savant grec Polybe a disposé l'alphabet dans une grille de cinq par cinq carrés, puis prescrits à l'aide de torches ou de signaux manuels pour relayer des messages cryptés, coordonner par coordonner. Jules César avait son propre chiffre, décalant chaque lettre d'un message deux places plus bas dans l'alphabet.

Faire des codes était une chose, mais les casser en était une autre. Le grand pionnier de la cryptoanalyse - l'étude et la rupture du cryptage - était le polymathe arabe al-Kindi, qui au 9ème siècle de notre ère a appliqué des méthodes scientifiques, en utilisant la fréquence avec laquelle les lettres sont utilisées dans une langue comme un moyen de décomposer le chiffrer. Son travail a informé celui d'Ibn al-Durayhim qui, au 13ème siècle, a donné des descriptions détaillées de nouveaux des systèmes qui impliquaient des substitutions lettre pour lettre plus complexes - des systèmes qui seraient beaucoup plus difficiles à casser.

La cryptographie au pouvoir

L'Italie du XVe siècle était l'un des grands foyers d'intrigue de l'histoire, alors que différentes cités-États italiennes se disputaient le pouvoir. Les tribunaux de Rome, Florence et Milan ont largement utilisé la cryptographie, tandis que Venise avait ses propres secrétaires formés pour chiffrer et déchiffrer les messages transmis vers et depuis le Doge. Partout en Europe, les méthodes sont devenues plus sophistiquées. Un florentin né à Gênes, Leon Battista Alberti, a développé un système de substatation polyalphabétique à l'aide de deux disques de cuivre, chacun portant l'alphabet. En 1518, le moine allemand Trimethius introduisit une table cryptographique complexe, la Tabula Recta, qui fut développé par un cryptologue italien, Giovan Battista Bellaso, puis un diplomate français, Balise de Vigenère. Ces tables ont défini la cryptographie pour les 400 prochaines années.

Au 17ème siècle, la cryptographie était devenue d'importance nationale. En 1628, Henri, prince de Condé assiège la ville huguenote de Realmont dans le sud de la France. Un message codé de la ville assiégée est intercepté et déchiffré par un mathématicien local, Antoine Rossignol, révélant le manque de munitions des Hugenots. La reddition qui s'ensuit attire l'attention du cardinal de Richelieu, qui met Rossignol au service de Louis XIV. Là, Rossignol et ce fils ont développé un nouveau code connu sous le nom de Grand Chiffre et ont dirigé une agence de décryptage, le Cabinet Noir. En quelques décennies, la soi-disant Chambre noire était un incontournable pour tout tribunal européen.

La cryptographie en guerre

La cryptographie jouera un rôle crucial dans les guerres napoléoniennes de 1803 à 1815. Gêné par le nombre de communications interceptées par les forces britanniques, Napoléon a demandé à l'armée française de créer un nouveau code incassable, connu sous le nom de code de l'armée du Portugal. En usage actif au printemps 1811, le code a été brisé en novembre par un officier anglais, le Major George Scovell - en seulement deux jours, armé uniquement d'un guide de cryptographie et d'une poignée de personnes capturées messages. Les Français ont répondu au début de 1812 avec un nouveau code, le chiffre du Grand Paris, avec plus de 1 400 chiffres qui pouvaient remplacer des mots ou des parties de mots dans des millions de permutations. Le travail de Scovell avait donné à Wellington un avantage tactique. Maintenant, le major était chargé de casser le nouveau code.

En un an, il l'avait fait. Le chiffrement aurait pu sembler incassable, mais les officiers français qui l'utilisaient sont devenus complaisants, ne chiffrant que des parties du message et laissant les autres parties en texte clair. Cela a donné à Scovell suffisamment pour déduire quels étaient certains des mots cryptés, et plus Scovell rassemblait de messages, plus il brisait le chiffrement. En juillet, une partie suffisante du chiffrement avait été brisée pour que les Britanniques déchiffrent un message du commandant français en l'Espagne concernant les renforts, permettant à Wellington d'anticiper leur arrivée et de remporter la victoire à Salamanque. Après cela, Wellington pouvait planifier la campagne ibérique avec une intelligence presque complète des plans français, lui permettant de conduire les armées de Napoléon à travers le nord de l'Espagne vers la défaite.

La cryptographie à l'ère des machines

Le développement du télégraphe au cours des années 1830 révolutionne les communications, tant dans le domaine commercial que militaire. Avec l'invention de la radio en 1894, les communications sans fil en temps réel sont devenues une réalité. Pourtant, alors que les communications télégraphiques et radio sont devenues cruciales pour la diplomatie, l'espionnage et la guerre, le cryptage et le décryptage étaient encore effectués à la main, ou à l'aide de dispositifs simples à base de rotor comme le 1785 Jefferson Roue. Un système utilisant 26 roues enfilées sur une broche en fer, qui pouvait être réassemblée quotidiennement dans n'importe quel ordre, cela est resté le pilier du cryptage américain pendant près de 150 ans.

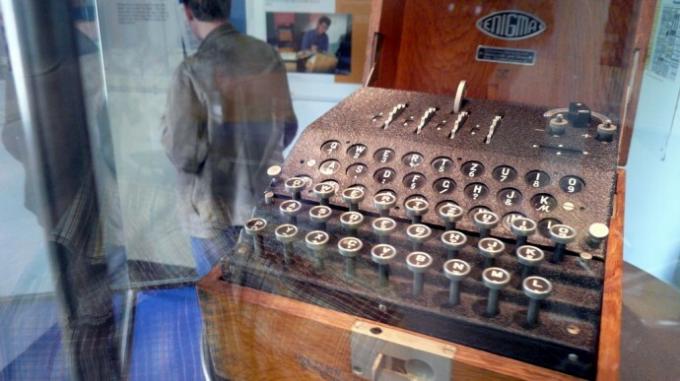

Avec la fin de la Première Guerre mondiale, cependant, la cryptographie est entrée dans l'ère de la machine. En 1915, deux officiers de marine néerlandais ont créé un système mécanisé basé sur un rotor et, en 1919, des systèmes similaires avait été démontré aux États-Unis par Huge Hebern, en Hollande par Hugo Koch et en Allemagne par Arthur Scherbius. La machine de Scherbius, présentée à Berne en 1923, fut adoptée par la marine allemande en 1926 et par l'armée allemande en 1928. Scherbius l'appelait Enigma.

La cryptographie avait été cruciale pendant la Première Guerre mondiale, où le travail du bureau de décodage de l'Amirauté britannique, la salle 40, a conduit directement aux batailles du Jutland et du Dogger Bank et, par le décryptage du télégramme d'un diplomate allemand, l'entrée des États-Unis dans la guerre. Pendant la Seconde Guerre mondiale, cependant, il est devenu absolument critique. Isolée de l'Europe occupée par les nazis, la Grande-Bretagne dépendait des convois de l'Atlantique sous la menace constante des sous-marins allemands. Les U-Boats ont travaillé individuellement mais, en trouvant un convoi, ont pris contact avec d'autres U-Boats, utilisant la radio pour organiser des attaques hautement coordonnées. Ces messages ont été chiffrés par les machines Enigma de la marine allemande, donc briser Enigma est devenu une question de survie.

Le système Enigma de l'armée allemande avait en fait été piraté en 1938 par Mario Rejewski en Pologne, et le Les Polonais avaient transmis leur savoir-faire et leurs machines pionnières de décodage Bomba peu de temps avant les Allemands. invasion. Cependant, là où les machines Enigma de l'armée utilisaient trois rotors sur un ensemble de cinq pour crypter et décrypter les messages de la journée, la marine en utilisait trois sur huit. De plus, la Marine avait des procédures plus complexes pour configurer les clés de message, détaillant les positions initiales du rotor au début du cryptage.

A Bletchley Park en Angleterre, Alan Turing et Gordon Weichman ont effectué un travail substantiel sur la bombe polonaise et ont créé une nouvelle version: une machine à casser le code qui pourrait déterminer l'ensemble des rotors utilisés pendant une journée et leurs positions à partir d'un berceau - une section de texte en clair censée correspondre à l'intercepté texte chiffré. Pendant ce temps, Turing, Max Newman et Tommy Flowers ont créé Colossus - le premier ordinateur numérique électronique programmable au monde - et ont ainsi brisé les chiffres complexes utilisés par le haut commandement allemand. Ensemble, la bombe et le colosse de Turing ont contribué à renverser le cours de la guerre, la raccourcissant de plusieurs mois et sauvant plusieurs milliers de vies.

La cryptographie rencontre l'ère informatique

L'arrivée de l'ordinateur et l'utilisation d'ordinateurs pour stocker des informations sensibles ont créé de nouveaux défis pour la cryptographie. L'informatique a permis aux organisations de stocker, de sécuriser et d'analyser les données plus efficacement, mais elle a également permis de nouvelles approches pour casser le code. En 1949, l'article de Claude Shannon, Communication Theory of Secrecy Systems, a établi une théorie de base pour la cryptographie basée sur les mathématiques à l'ère de l'informatique. En 1976, Whitfield Diffie et Marti Hellman ont introduit les concepts de chiffrement à clé asymétrique et de clé publique. Cette idée était révolutionnaire: un système qui n'utilisait pas une clé pour chiffrer et déchiffrer, mais deux paires de clés mathématiquement liées, chacune pouvant déchiffrer les messages chiffrés par l'autre. Leur travail a informé le cryptosystème RSA qui se trouve au cœur de la plupart des systèmes de cryptographie à ce jour.

Les gouvernements ont exigé de nouveaux niveaux de sécurité. En 1979, IBM, avec la contribution de la NSA, a développé le Data Encryption Standard (DES) - une norme de cryptage 56 bits de pointe qui était si avancée que même les superordinateurs ne pouvaient pas la déchiffrer. Cela est resté la norme du gouvernement américain pendant près de 20 ans jusqu'à ce qu'il soit remplacé en 1997 par la norme de cryptage avancée (AES) moderne. Dans sa forme 128 bits la plus faible, AES aurait pris les ordinateurs de l'époque deux à la puissance de 55 ans pour se fissurer.

Aujourd'hui, nous tenons ces choses pour acquises. Les entreprises qui achètent de nouveaux ordinateurs portables et ordinateurs de bureau HP peuvent protéger leurs données avec le Bitlocker intégré de Windows 10 Professionnel le cryptage, qui utilise AES en conjonction avec une clé intégrée dans la puce Trusted Platform Module du système pour verrouiller les données sur le disque dur. C'est la sécurité dont les gouvernements d'il y a cinquante ans n'auraient pas pu rêver. Pendant ce temps, les processeurs de sécurité réseau Atalia de HP donnent à certaines des plus grandes entreprises du monde la tranquillité d'esprit que leurs données sont sécurisées - un must lors du traitement d'informations financières sensibles. Alors que la croissance continue de la puissance de calcul rend les menaces de sécurité d'aujourd'hui encore plus redoutables, nos technologies de chiffrement restent solides. Nous avons parcouru un long chemin depuis les hiéroglyphes et le scytale spartiate, mais nous protégeons toujours les informations.

Image principale par Adam Foster. Image de la machine Enigma par Cory Doctorow. Toutes les images sont utilisées sous licences Creative Commons – merci, photographes !