Imagen 1 de 5

Cuanto más use su computadora portátil, teléfono inteligente o tableta, más tendrá que perder si se lo roban. Su seguro puede hacerse cargo del costo material de la pérdida, pero considere el hecho de que su correo electrónico ahora está en manos de un extraño, al igual que su historial de Internet, que probablemente contenga detalles de dónde compra y banco. En el peor de los casos, su teléfono o computadora iniciará sesión automáticamente en sitios como Facebook, que es un tesoro de información personal valiosa.

Tutorial

Haga clic para obtener nuestra guía paso a paso para configurar la herramienta gratuita de seguimiento de Prey en un teléfono o tableta Android

Puede protegerse usando contraseñas y códigos PIN, pero esto no necesariamente protegerá sus datos ni ayudará a recuperar su propiedad más rápido. Afortunadamente, existe una buena posibilidad de que su teléfono o computadora robados se conecten a Internet nuevamente, ya sea automáticamente o cuando un ladrón descuidado inicie sesión. Con el software adecuado, se puede hacer que el hardware robado llame silenciosamente a casa con información que puede ayudarlo a localizarlo. Alternativamente, puede preparar un servicio antirrobo para destruir todos los datos almacenados tan pronto como el dispositivo se registre en Internet.

Algunos dispositivos, como el hardware iOS, vienen con capacidades de seguimiento y borrado remoto preinstaladas; solo necesita activar el servicio. Otros, como ciertas computadoras portátiles Dell Vostro, vienen con una suscripción de un año a los servicios de seguimiento y eliminación remota. Sin embargo, si está utilizando un dispositivo Android o una computadora portátil sin un software antirrobo preinstalado, deberá instalar algo usted mismo.

¿Donde en el mundo?

Lo primero que probablemente querrá saber sobre un dispositivo robado es dónde se encuentra ahora. Los dispositivos con GPS normalmente pueden informar su propia ubicación con un alto nivel de precisión, siempre que estén al aire libre o cerca de una ventana. Sin embargo, incluso los dispositivos no equipados con GPS, como las computadoras portátiles y las tabletas solo con Wi-Fi, a menudo pueden obtener una ubicación espeluznantemente precisa mediante el uso de la API de ubicación de Google. Esto funciona extrayendo los datos recopilados por los autos Street View de Google, que incluyen las ubicaciones geográficas de las estaciones base inalámbricas. Al consultar qué estaciones base puede ver su dispositivo y hacer una referencia cruzada con los datos de Google, puede llegar a una estimación sorprendentemente precisa, dentro de unos pocos metros, en algunos casos, de la ubicación de un dispositivo.

Este enfoque funciona mejor cuando hay muchas redes inalámbricas para inspeccionar. Si no los hay, otra opción es tratar de adivinar la ubicación de su dispositivo en función de su dirección IP. Este es un método mucho menos preciso: una dirección puede estar ubicada en cualquier lugar de un área de varias millas de ancho, pero es un punto de partida.

Seguimiento de una computadora portátil robada

Existen muchas opciones de seguimiento, incluido un software costoso y de muy alta gama dirigido a administradores de TI con muchos dispositivos que cuidar. Para los consumidores, existen algunos paquetes de alta calidad que son fáciles de configurar.

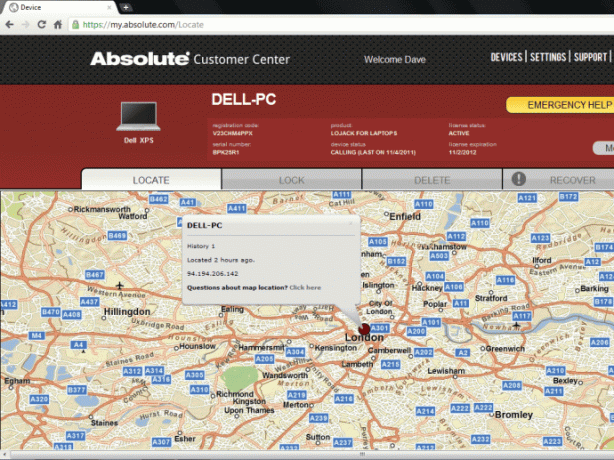

Para aquellos felices de gastar dinero en efectivo, puede optar por un servicio como LoJack para portátiles de Absolute Software, que le costará menos de £ 30 IVA incluido por un año de cobertura. A cambio, obtiene la capacidad de bloquear su computadora portátil de forma remota y mostrar un mensaje inamovible en la pantalla, tal vez su número de teléfono o detalles de una recompensa por la devolución segura de su máquina.

Alternativamente, puede declarar que le robaron su computadora portátil, lo que provoca una respuesta más dramática. En esta circunstancia, LoJack comienza a capturar capturas de pantalla y registrar las pulsaciones de teclas en silencio, y las envía de regreso al Centro de Monitoreo Absolute, junto con los datos de geolocalización. Esto le permite a la compañía crear un expediente detallado de evidencia sobre la ubicación de la computadora portátil y la persona que la controla, que luego se entrega a la policía.